해당문제는 스택프레임포인터 오버플로우문제인것 같다. 보면 provlem_child에서 인자를 하나 더 받기에 sfp를 조작할 수 있고, 조작된 sfp는 leave를 할때 ebp를 다른 곳으로 튀게 만들어 쉘을 딸 수 있을 듯 하다.

buf 시작주소를 확인해주고

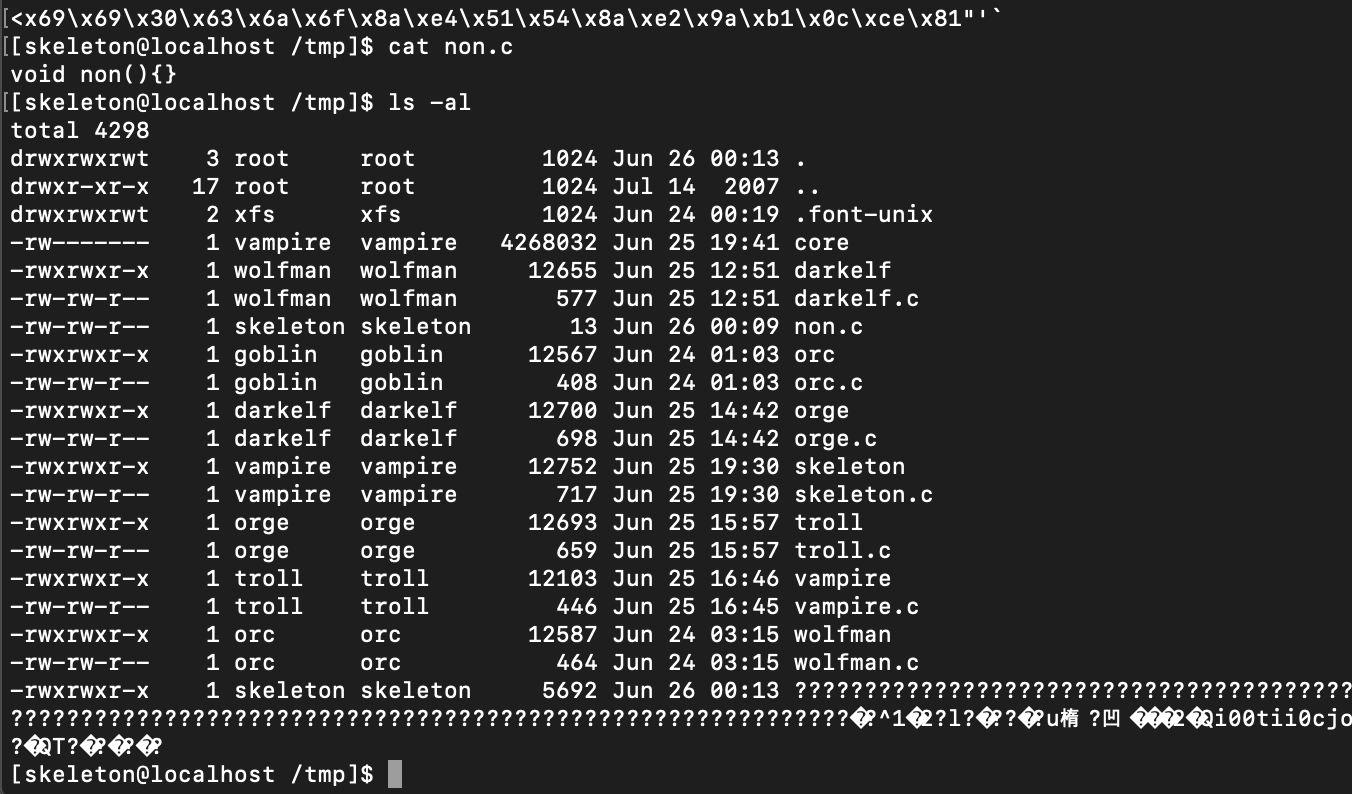

쉘코드 넣고 잘 들어간거 확인하고,

했는데 안되서 core을 분석했다.

주소가 다르게 들어가있다...;;

해결..ㅎ

'war game > LOB' 카테고리의 다른 글

| LOB-level14(RTL2, only execve) (0) | 2019.07.02 |

|---|---|

| LOB-level13(RTL1) (0) | 2019.07.02 |

| LOB-level11(stack destroyer) (0) | 2019.06.30 |

| LOB-level10(argv hunter) (0) | 2019.06.30 |

| LOB-level9(check 0xbfff) (0) | 2019.06.29 |