telnet으로 접속해

open -l gate [주소]를 입력해주면 된다.

'war game > LOB' 카테고리의 다른 글

| LOB-level20(remote BOF) (0) | 2019.07.04 |

|---|---|

| LOB-level19(fgets + destroyers) (0) | 2019.07.04 |

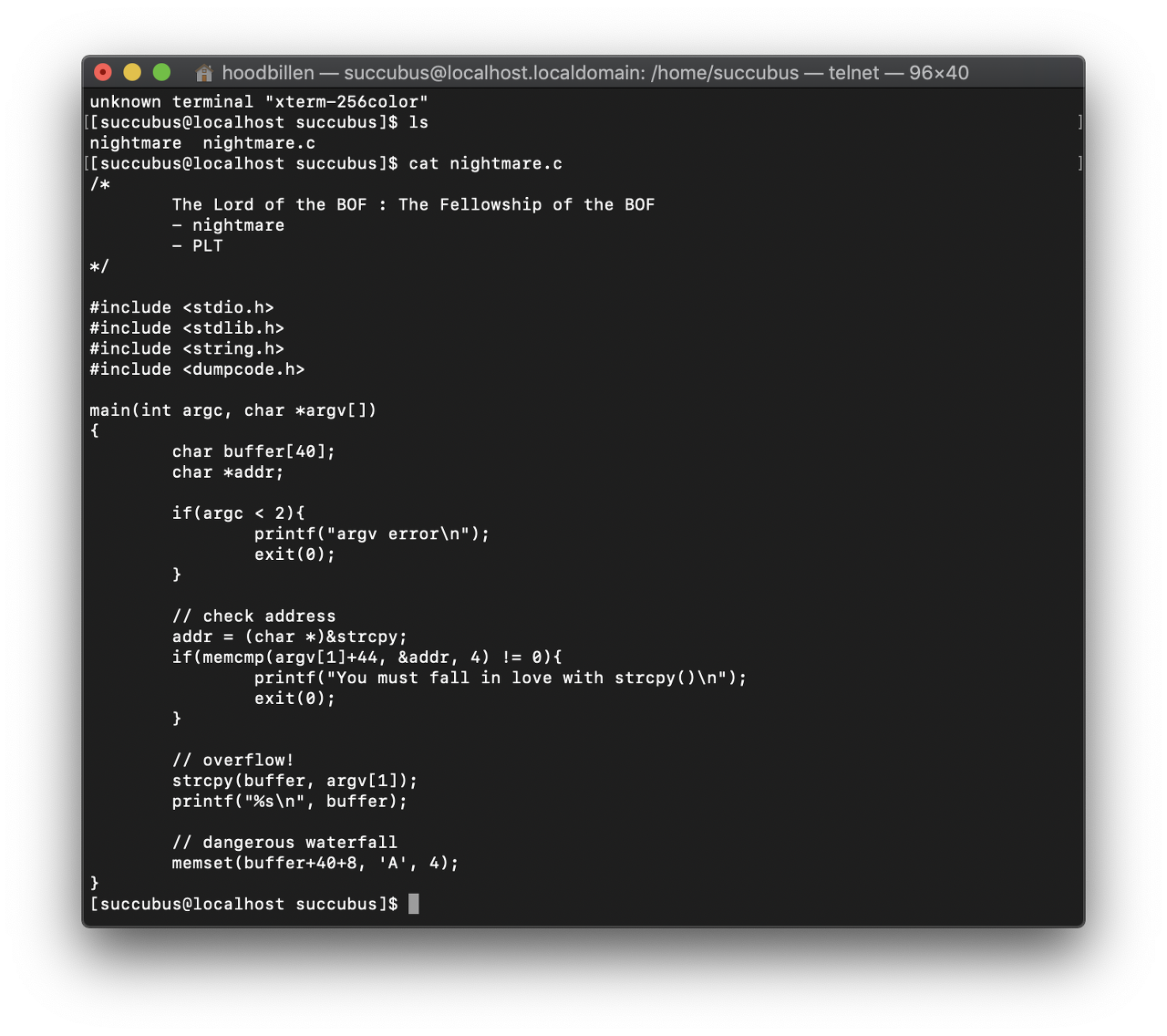

| LOB-level18(plt) (0) | 2019.07.03 |

| LOB-level17(function calls) (0) | 2019.07.03 |

| LOB-level16(fake ebp) (0) | 2019.07.03 |