문제를 보면 level6과 유사하지만 argv[0]의 길이가 77이 되어야 한다. 심볼릭링크를 이용하면 되겠다.

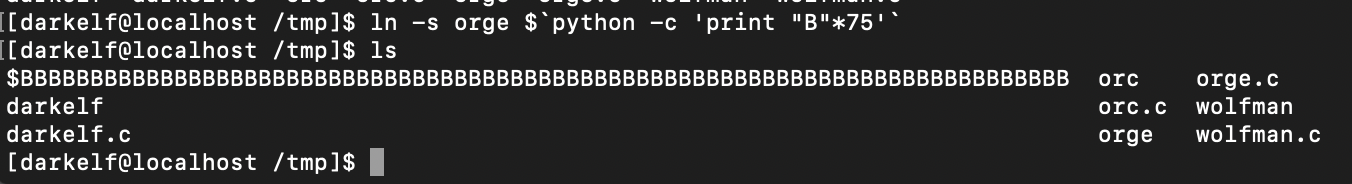

심볼릭링크 명령어는 ln -s [원본] [링크명] 이다.

분석하기 위해 파일을 만들고

두번째 인자의 주소도 알아낸다.

해결했다.

'war game > LOB' 카테고리의 다른 글

| LOB-level9(check 0xbfff) (0) | 2019.06.29 |

|---|---|

| LOB-level8(check argc) (0) | 2019.06.28 |

| LOB-level6(check length of argv[1] + egghunter + bufferhunter) (0) | 2019.06.28 |

| LOB-level5(egghunter + bufferhunter) (0) | 2019.06.24 |

| LOB-level4(egghunter) (0) | 2019.06.13 |