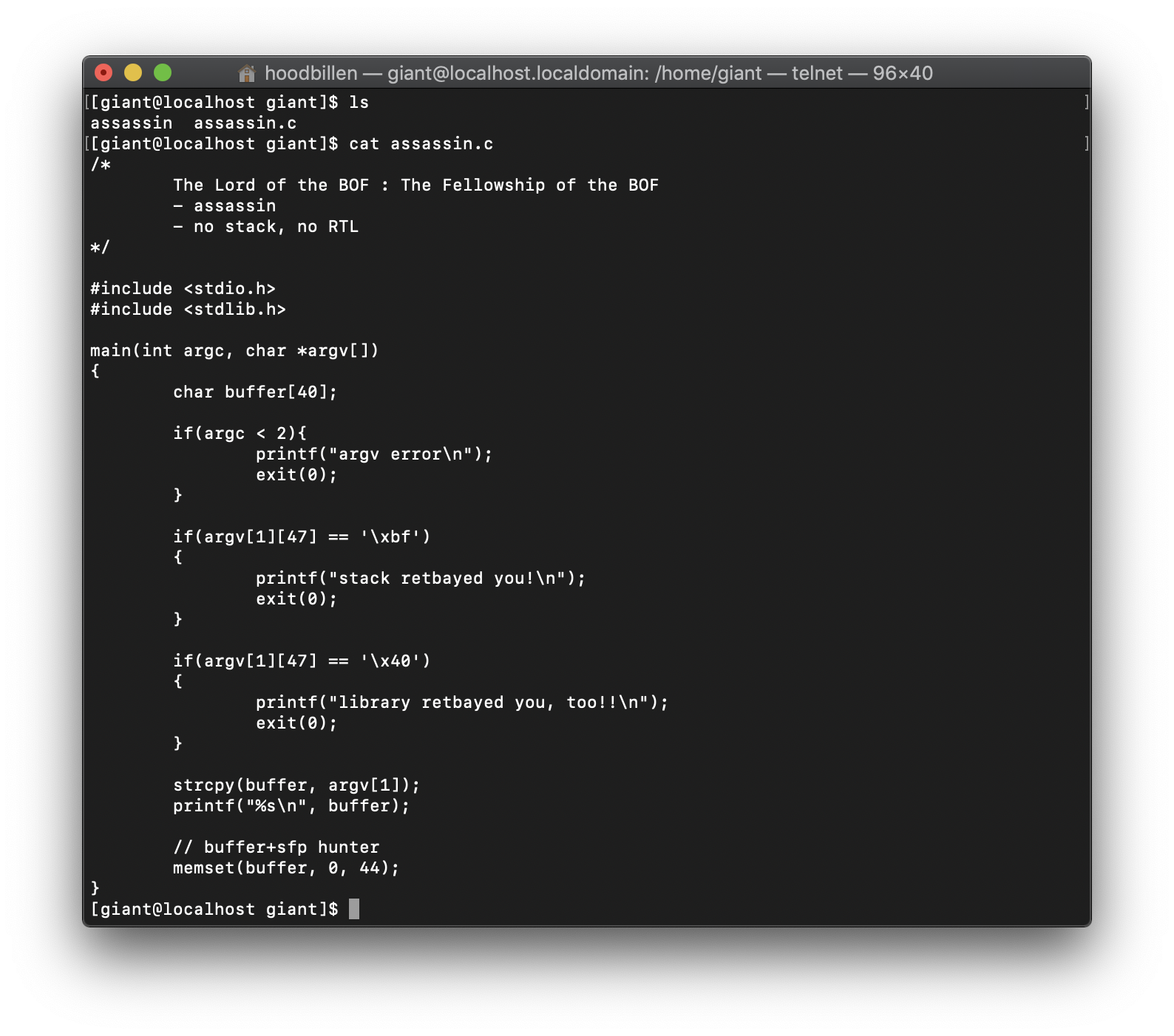

음..문제를 보니 buffer을 지우고, 스택부분도 사용할 수 없게했다. 거기에 ret에 바로 system주소를 걸 수 없어서 코드부분을 이용해야겠다.

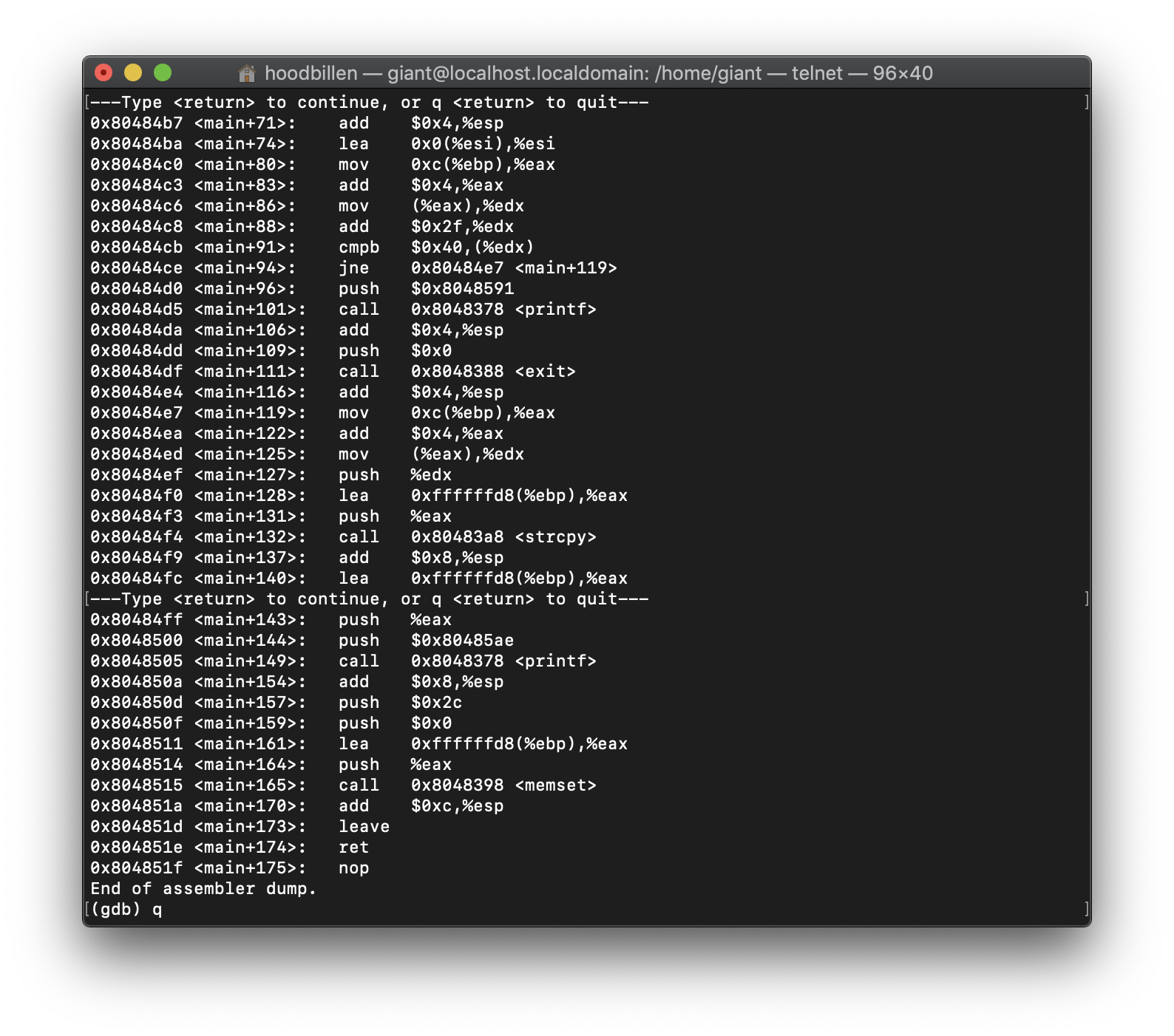

일단 코드를 disas 하면

\x80으로 시작하는 것을 알 수 있다. ret를 이용해 ret위치에서 한번더 ret를 하고 그 뒤에 system함수를 놓아 쉘을 따면 될 것 같다.

성공...ㅎ

'war game > LOB' 카테고리의 다른 글

| LOB-level17(function calls) (0) | 2019.07.03 |

|---|---|

| LOB-level16(fake ebp) (0) | 2019.07.03 |

| LOB-level14(RTL2, only execve) (0) | 2019.07.02 |

| LOB-level13(RTL1) (0) | 2019.07.02 |

| LOB-level12(sfp) (0) | 2019.07.02 |