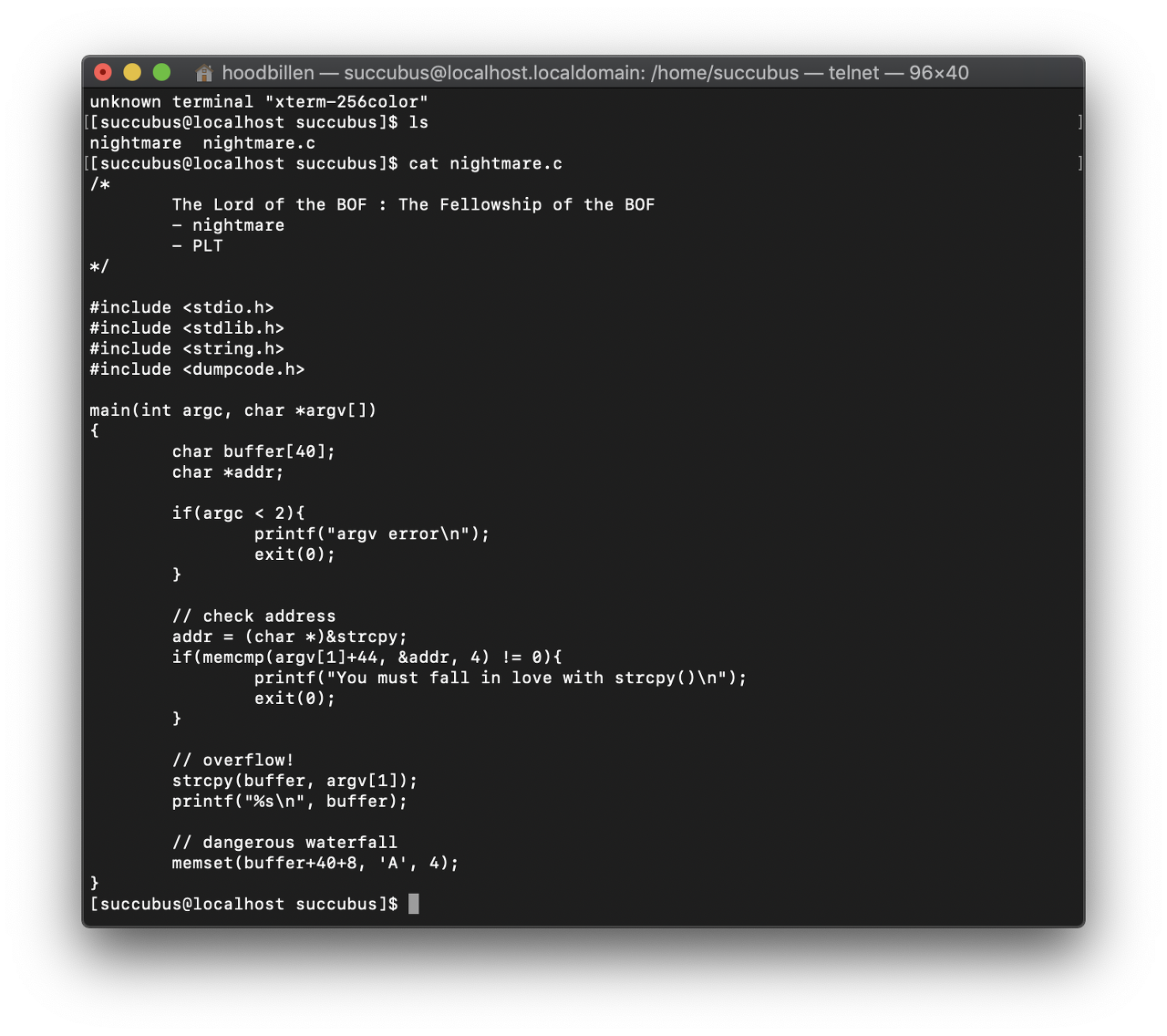

우선 문제를 보니 ret자리에 strcpy의 주소를 맞춰줘야하고, strcpy의 ret는 AAAA로 초기화해준다.

공격은 [system주소]+[AAAA]+[/bin/sh주소]+[nop*35]+[strcpy주소]+[AAAA]+[buf+48주소]+[buf시작주소]로 하면 될 것 같다.

음 실패. 역시 주소가 안맞나보다...

주소를 확인해보면 buf시작주소 = 0xbffffbb0, buf+48주소 = 0xbffffbe0이다.

가볍게 해결~

'war game > LOB' 카테고리의 다른 글

| LOB-level20(remote BOF) (0) | 2019.07.04 |

|---|---|

| LOB-level19(fgets + destroyers) (0) | 2019.07.04 |

| LOB-level17(function calls) (0) | 2019.07.03 |

| LOB-level16(fake ebp) (0) | 2019.07.03 |

| LOB-level15(no stack, no RTL) (0) | 2019.07.02 |